1. DNS/乗取り/ribbon.to事件

Contents

DNS/ドメイン乗取り DNS/GhostDomainNames/KDDI /clnx2015

原因はribbon.to側でのゾーン設定(lame delegation)にあると判断した。

- 常に発生するとは限らないので、これまで騒がれなかったのだろう。

ひょっとして、Kaminsky型攻撃が成功したかと、期待したのだが。

興味のあるひとは読んでください。-- ToshinoriMaeno 2015-12-20 02:36:55

2. はじまり

twitterで「キャッシュポイズニング」を検索している。

- キャッシュポイズニング攻撃は簡単に見破られるような形では実行されないので、 たいていは誤解である。

今回のはちょっと気になった。(KDDIのキャッシュサーバは以前から注目していたので。)

https://twitter.com/sanada_kana/status/678107315615088641 15:59 - 2015年12月19日

https://twitter.com/sanada_kana/status/675506262964998145?lang=ja 11:43 - 2015年12月12日

当サークルが利用している無料レンタルサーバー: Ribbon Network のサーバーが数日前から不安定になっています。

https://twitter.com/verde2verde/status/678477540239912961?lang=ja 16:30 - 2015年12月20日

実際にはおそらくCreation Date: 08-dec-2015 から問題が出ていたわけか

http://strange-x.com.ipaddress.com/

Creation Date 12/08/2015

12月10日にころから発生していたとの話: https://twitter.com/sanada_kana/status/678925008354193408

2015/12/17 14日頃よりKDDI様管轄のDNSにてribbon.toドメイン関連が広告サイトに誘導される事象が発生しております。 DNSキャッシュポイズニングの対策は行っておりますが、同脆弱性による問題と認識しておりますので、 現在対策を検討しております。誠に申し訳ございません。

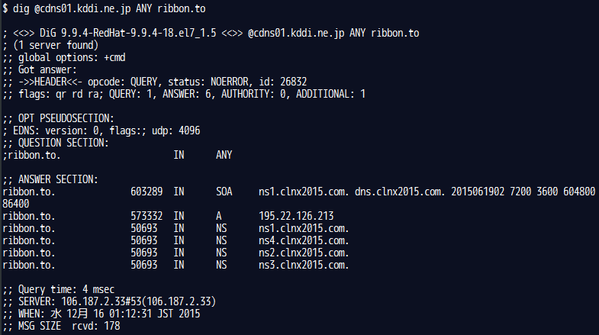

cdns01.kddi.ne.jp (106.187.2.33)キャッシュサーバの持つribbon.to A レコードが195.22.126.213を指していたという。

https://twitter.com/bbbbbo_n/status/678046448785612801?lang=ja

/qmail.jp を問い合わせてみたときの返事から判断して、TTLは一週間に設定されているらしい。

- NSの残りが5万秒ということは、約一週間前に毒盛されたということになるが、そんなに長く気づかなかったのか。

Aは50万秒だから、こっちがありそう。https://twitter.com/kiritanpobuster/status/676699209228095490?lang=ja

- (12月16日1時で9時間経過と読める。14日から発生しているという話とはずれているが。)

- ANYで問い合わせたときの方の返事に含まれるレコードは少ないが、これはキャッシュサーバが削ったのか。

本来のアドレスはwatchA/ribbon.toにあるように、153.150.14.90です。

12/13にもあったらしい。現在はGoogle cacheにだけ残っていたが。

無念 Name としあき 15/12/13(日)22:54:12 No.375585608 del + 01:49頃消えます

としあきにちょっと質問したい

http://ribbon.to/

上記URLはあるレンタルサーバーのHPなのだがこのサイトおよび

このサイトの無料サーバーを利用している他のHPを閲覧しようとすると

広告サイトへ飛ばされてしまうのです

ちなみに自分の使用している回線はau光です

そして他の回線、たとえばドコモやYモバイル

もしくはプロクシ等を使って接続すると普通に閲覧できます

これはレンタルサーバー側に問題があるのでしょうか

それともau光回線側に問題があるのでしょうか?2015.12.14 Mon 20:23 に以下のサイトも広告表示されていたとのこと: http://tofukko.r.ribbon.to/abp.html

こういうことを言っていたひともいた。(関係者だった。責任転嫁かと思っていたら、それに近い話だった) https://twitter.com/verde2verde/status/677133877484236802

別のログもあったようで、Aレコードだけが汚染か。

http://195.22.126.213.ipaddress.com/ We found that the organization for IP address 195.22.126.213 is EuroNet s.c. Jacek Majak, Aleksandra Kuc in Poland.

3. なにが起きていたのか

ribbon.toゾーンサーバの情報が書き換えられた様子はないので、

- toゾーンサーバ(レジストラ)の情報が一時的に書き換えられたか、

- どうやって。kddiキャッシュだけにニセ情報を入れられたか。

- cdn01.kddi.ne.jp キャッシュが(直接)書き換えられたか、

- KDDIの管理者は攻撃を知らなかったのか。

- ribbon.to NSサーバのなにかを書き換えられたか。

- ribbon.to ゾーンの設定にもいろいろ問題がある。(委譲もw)

これらの可能性を考える必要がある。

-- ToshinoriMaeno 2015-12-19 13:19:21

これは考えていなかった。 https://twitter.com/t0r0_twit/status/678439767910932480

https://twitter.com/bbbbbo_n/status/678245946833027072

- 十分な調査ができないのは改善しなければだめですね。

KDDIの提供するキャッシュサーバ(複数台)が汚染されていたらしいので、

- ゾーンサーバ側での変更も調べた方がよさそうだ。

-- ToshinoriMaeno 2015-12-20 00:21:43

4. 結論

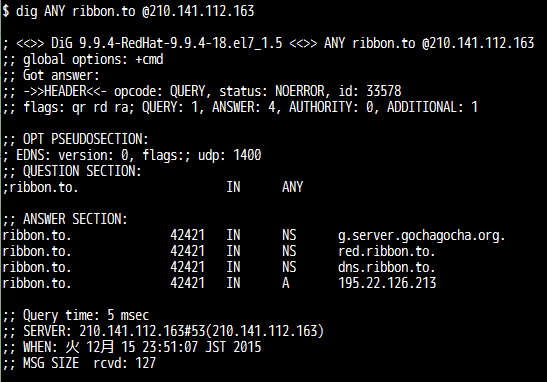

ribbon.to NS の参照さきに問題があった。watchNS/gochagocha.org

- どのNSが使われるかは運(W)

いわば、「毒薬を自分で飲んでしまった」状況だ。(いまも続いている)

ribbon.toのゾーン設定には多数の問題点があるので、DNS設定を勉強するひとは参考にしないこと。

- 上級者以外は見ない方がよい。

-- ToshinoriMaeno 2015-12-20 02:42:56

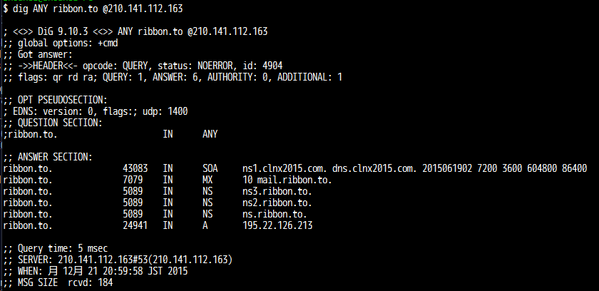

2015-12-20 21:47:57 watchNS/ribbon.to/2 にあるように、to ccTLDへの登録情報が修正された。

-- ToshinoriMaeno 2015-12-23 08:59:02

ゾーン設定修正の連絡: https://twitter.com/verde2verde/status/678452923395739649?lang=ja

5. 終わっていなかった

https://twitter.com/sanada_kana/status/678626769188970496?lang=ja

KDDI回線からRibbon Networkのサーバーを利用したHPに接続すると広告サイトに誘導される現象が再び発生中 (TωT)

再発したというtweetを見て、「えっ」と思ったが。(想定しておくべきだったw)

ribbon.to のTTLに注目せよ。NSレコードのTTLは十分短い。(ように見えるが、...)

https://twitter.com/bbbbbo_n/status/678908179434967040

俗にいう「浸透待ち」が必要だった。最悪、一週間w。-- ToshinoriMaeno 2015-12-21 12:13:04

だが、ここのTTLであれば、大した時間はかからないはずだったが。

KDDIのキャッシュサーバにも問題がありそう。(TTLの扱い) -- ToshinoriMaeno 2015-12-22 00:33:42

- なにを使っているのだろう。調べられないか。

dig chaos txt version.bind @xxx

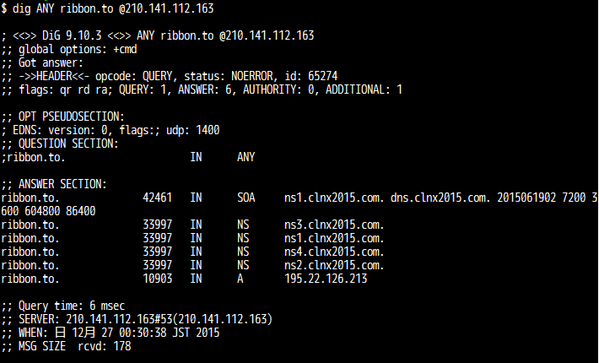

6. 23日になっても

いまも広告サーバを返事するキャッシュサーバがある。

ここのAレコードTTLには注意が必要だ。でも、16日からならもう期限切れのはずだ。

to ccTLDへの登録が変更された20日を起点として、7日待ってから、再検討するか。-- ToshinoriMaeno 2015-12-23 09:08:24

https://twitter.com/sanada_kana/status/679711046383177728 2:11 - 2015年12月24日

7. 27日でも

https://twitter.com/bbbbbo_n/status/680774235384459264

https://twitter.com/bbbbbo_n/status/681139097243521024?lang=ja

ばびぶべぼん @beyondDNS 本当ですね。レスポンスヘッダを見る限り、広告転送されていた時はhttpサーバはnginxでしたが、 Apacheになってますね。ポートスキャンの結果によると、 動いているサービスも以前からいくつか変更がありVNCやhttp proxyがオープンになってます。

参考: http://blog.virustotal.com/2013/04/virustotal-passive-dns-replication.html

8. KDDIサーバ

http://media3.kddi.com/extlib/files/business/support/download/pdf/open-resolver-v1.pdf

-- ToshinoriMaeno 2015-12-19 13:37:30